压缩包密码到底是谁设置的?你可能忽略的4种真相!

看到网上有人提问压缩包密码到底是谁设置的?通过整理回答,今天就分享一下相关知识,希望对需要的朋友有所帮助。

遇到一个加密的压缩包却不知道密码,很多人第一反应是“谁这么无聊设置了密码?”,但答案可能远比你想象的复杂。压缩包的密码来源并非单一场景,而是隐藏在文件流转的各个环节中,本文将深入分析密码设置的“幕后推手”,并提供一套实用的应对方案。

技术视角:压缩包密码的4种常见来源

个人用户主动加密

这是最常见的情况,用户为防止隐私泄露(如身份证扫描件、合同文件),会通过WinRAR、7-Zip等工具手动添加密码,但可能因遗忘或未做记录导致后续无法打开。

企业/团队协作的权限控制

在内部文件共享时,团队可能用密码限制访问范围,财务部门发送给外部合作方的报表压缩包,密码可能通过邮件或短信单独告知,但若沟通链路断裂,密码便“神秘消失”。恶意软件自动附加密码

部分勒索病毒(如早期的CryptoLocker)会加密用户文件后生成带密码的压缩包,并通过弹窗索要赎金。这种密码通常由算法随机生成,普通用户几乎无法破解。开源社区/资源共享者的保护机制

部分技术论坛为防止资源被滥用,上传者会设置通用密码(如“www.xxx.com”),但若未在页面注明,下载者就可能陷入“有文件无密码”的困境。

技术参考:压缩包加密的核心逻辑

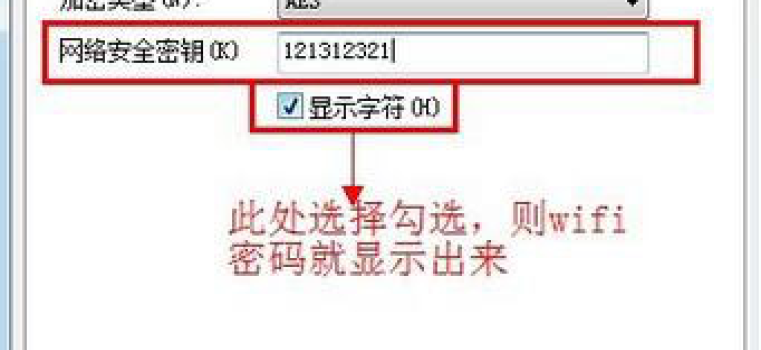

压缩工具(如ZIP、RAR)采用对称加密算法(如AES-256),密码作为密钥参与加密过程。密码一旦丢失,文件内容会通过哈希校验被锁定,系统不会存储密码明文,这也是暴力破解耗时长的根本原因。

四步破解“密码困局”:从排查到解决方案

溯源法:追踪文件流转路径

- 检查文件来源:邮件、聊天记录、下载页面是否提及密码线索。

- 尝试通用密码:如“123456”“password”或网站域名(适用于论坛资源)。

工具辅助:有限场景下的密码恢复

- 使用 John the Ripper、ARCHPR 等工具尝试“字典攻击”(需自备密码库)。

- 注意:高强度密码(含特殊符号+12位以上)破解成功率极低,需权衡时间成本。

联系创建者:最直接但常被忽视的方案

- 若是同事或朋友发送的文件,直接询问密码效率最高。

- 企业场景可联系IT部门,部分系统会记录内部文件的加密日志。

防御性措施:未来规避密码丢失风险

- 重要文件加密后,将密码存储在密码管理器(如1Password、Bitwarden)。

- 传输文件时,通过分渠道发送(例如文件发微信,密码短信通知)。

密码背后的人性与技术博弈

压缩包密码的本质是权限边界——设置者希望控制访问范围,但技术实现上却依赖用户的主动管理,无论是个人还是企业,都需建立“加密-存储-传递”的完整闭环:

- 个人用户:避免用生日、手机号等易破解组合,推荐“短语+数字+符号”结构(如“MyDoc_2024#Secure”)。

- 企业场景:采用集中化加密工具(如VeraCrypt),配合权限系统自动生成/分发密码。

下一次遇到加密压缩包时,不妨先冷静分析:这个密码究竟是保护机制,还是沟通失误的产物? 找准来源,才能高效破局。

本站部分文章来自网络或用户投稿。涉及到的言论观点不代表本站立场。阅读前请查看【免责声明】发布者:爱自由,如若本篇文章侵犯了原著者的合法权益,可联系我们进行处理。本文链接:https://www.sxhanhai.com/keji/135529.html

上一篇:Windows系统搜索密码库